В своём подкасте мы не могли не осветить такое событие, как Positive Hack Days, прошедшее в Москве в конце мая. На нём от лица компании Pentestit с докладом выступал Александр Sinister — гость 8-го выпуска.

Pentestit — компания молодая, даже очень молодая, не имеющая практически аналогов ни в России, ни даже за рубежом. Роман Романов — директор Pentestit — был в гостях подкаста полгода назад в 8-м выпуске вместе с Александром и рассказывал о своих лабораториях. В этот раз Максим Майоровский — руководитель отдела разработки лабораторий на проникновение Pentestit — продолжает рассказ о развитии компании и о том, как они готовили лабу для PHD.

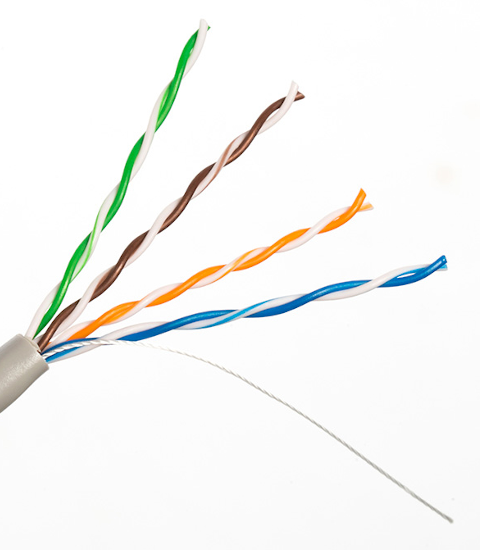

Александр расскажет в подкасте о форуме Positive Hack Days в целом, а также о двух докладах, затрагивающих сети связи.

Один из них, с которым собственно он выступал, посвящен Intercepter-NG — мощному инструменту, позволяющему прослушивать трафик и организовывать атаки MITM в автоматическом режиме. С этим приложением связана одна таинственная история, о которой поведал Александр на PHD и нам в подкасте. Видеозапись презентации можно посмотреть по ссылке.

Второй доклад на довольно животрепещущую тему — атаки на сети мобильных операторов посредством протокола SS7. Такого рода угрозы изучались и проверялись на практике специалистами компании Positive Technologies — Сергеем Пузанковым и Дмитрием Курбатовым.

Злоумышленник, попав в технологическую сеть, может совершить жуткие вещи, начиная от перенаправления SMS и заканчивая прослушиванием звонка из любого конца планеты. Видеозапись презентации можно посмотреть по ссылке.

В качестве новостей мы предлагаем вам:

- Запустили новое зеркало корневого сервера DNS l-root (link)

- Cisco приобрела стартап за $175M (link)

- Новый стандарт Wi-Fi от Huawei(link)

- Comcast открыл внешний доступ к 50 000 клиентских Wi-Fi-маршрутизаторов (link)

- Обновление старых тем: Nokia и SK-Telecom объединили полосы, выделенные под FDD и TDD LTE и достигли скорости 3,78 Гбит/с (link) Google провёл успешные испытания предоставления доступа в Интернет с помощью аэростатов (link)

Скачать файл подкаста.

Добавить RSS в подкаст-плеер.

Слайды традиционно под катом.

В подкасте использован музыкальный трек ModernBit Podcast REBOOT #3.

0

0

13303

13303

11

11

telecom №16. Pentestit и PHDays IV

0

0

11 коментариев

, Iphone spy app for whatsappAt the core of everything is software compatibility and internet access. Lub niby-futurystyczna moda, dla nas wyraznie tracaca poetyka lat 60. These tools includes access to call history logs, the ability to view SMS, MMS, video and photos, monitor which apps are installed, online activity monitoring, call recording and GPS tracking, Android phone spy camera. The problem is that they are almost always impossible to install the files are so outdated and simply don work. You can log into your account at spyphone. They send information back to suspicious partners about movements, texts and Facebook interactions. The products themselves are constantly changing names when the level of complaints gets too high and the reputation is ruined, they simply re-brand the same thing as another name. You become foggily aware that she doesn’t appreciate the time spent with you and no amount of effort from you can make her reflect upon her attitude, Android phone spy camera.

Возможно Comcast публичный WiFi заворачивает в отделенный влан и раздаёт отдельные ип адреса для публичных пользователей. По крайне мере это кажется логичным так как кроме возможности дискредитации адреса клиента можно помешать работе сервисов с привязкой к адресу. Коммерция какая нибудь или ещё что то.

Вроде очень очень давно на хабре писали, что гугл собирал информацию о гпс и базовых станциях. Там была галочка в мобильных картах об анонимной отправке, и кто-то поинтересовался что же там все-таки отправляется(честно не помню каким именно образом им удалось эти данные посмотреть). Суть такая: гугл сопостовлял данные с gps и базовых станций.

Hi, как то мне не понятно, как запрос отсылать на getway MSC, с целью узнать где находится такой то абонент?? что использовать,CLI OC или телефон просто обычной смс? как?))

Про A-GPS и то откуда телефон знает где находятся базовые станции которые он видит:

На сколько я понимаю эту технологию телефон посылает запрос серверу оператора (кстати при настроке A-GPS адрес этого сервера иногда приходится задавать вручную). А уже сервер оператора знает где расположены БС и знает какие БС видят этот телефон. Вот только не знаю передаёт-ли телефон серверу идентификаторы видимых им БС, или сервер узнаёт их сам используя механизмы сети провайдера. Как вы понимаете в первом случае такой сервер очень удобен для описанных в подкасте злоумышленников.

Ну вообще говоря, да, конечно. Так однозначно меньше поводов для подозрения жильцов.

Ну то есть это не какие-то служебные сообщения GSM/3G, это дополнительный сервис поверх мобильной сети. Тогда в принципе всё понятно.

Вообще информация о координатах каждой БС всех операторов и так есть, просто едва ли в публичном доступе. Но о своих то БС оператор знает.

На сколько я понимаю связь с A-GPS сервером происходит по IP (по GPRS, 3G или что там у человека включено). Логично предположить что информация о местоположении передаётся клиенту так-же по IP (как ответ на запрос например). A-GPS сервер может определить координаты абонента либо тупо посмотрев к какой БС от подключен, либо запросив данные о видимости абонента блажийшими БС и проведя триангуляцию (второе дольше и точнее).

Это путь наименьшего сопротивления. Абоненту достаточно спросить у заданного сервера «где я». Сервер знает географию расположение базовых станций, и может запросить к какой базовой станции подключен абонент, какие станции его видят. Имея эту информацию серверу не трудно примерно определить положение абонента и вернуть ему эту информацию.

Видимо, это и было использовано в Google Latitude.

На этот вопрос нам дадут ответ в одном из следующих выпусков. Обещаю 🙂

A-GPS именно так (в зависимости, конечно, от режима работы A-GPS). То есть где-то у оператора хранится альманах GPS, который передаётся телефону.

Но, если я правильно понял, то есть возможность вычислять примерные координаты аппарата и просто по данным сети без использования GPS? Это та самая триангуляция или тот же самый A-GPS.

Если триангуляция, то как передаются данные о местоположении на телефон?